ഹാക്കിംഗ്: രഹസ്യങ്ങള് തുറക്കുന്ന കല

കഴിഞ്ഞ ദിവസങ്ങളില് ലോകമെമ്പാടുമുള്ള ലക്ഷക്കണക്കിന് ഉപയോക്താക്കളെ ബാധിച്ച മൈക്രോസോഫ്റ്റ് - ക്രൌഡ്സ്ട്രൈക് പ്രതിസന്ധി സൈബര് സുരക്ഷയെക്കുറിച്ചുള്ള ആശങ്കകള് വര്ദ്ധിപ്പിച്ചിട്ടുണ്ട്. ഈ സംഭവം ഹാക്കിംഗ് വര്ദ്ധിച്ചുവരുന്ന ഭീഷണിയാണെന്ന് ചിലർ സൂചിപ്പിക്കുന്നു. മൈക്രോസോഫ്റ്റ് ഔട്ടേജിന് കാരണം എന്താണെന്ന് ഇതുവരെ വ്യക്തമായിട്ടില്ല, എന്നാല് ഹാക്കിംഗ് ആക്രമണമാണെന്ന് സംശയിക്കപ്പെടുന്നു. എന്നാലിത് ക്രൌഡ്സ്ട്രൈക് സിഇഒ ജോർജ്ജ് കുർട്സ് ശക്തമായി നിഷേധിക്കുകയും ഒരു തരത്തിലുമുള്ള ഹാകിങും നടന്നത് കൊണ്ടല്ല പ്രതിസന്ധി എന്ന് ആവർത്തിക്കുന്നുണ്ട്. ഈ സംഭവം വിവിധ തരത്തിലുള്ള ഹാക്കിംഗ് രീതികളെക്കുറിച്ച് നമ്മെ ബോധവാന്മാരാക്കുന്നു, പരമ്പര ആരംഭിക്കുന്നു...

ഹാക്കിംഗ് എങ്ങനെ ?

കമ്പ്യൂട്ടര് സിസ്റ്റങ്ങളിലേക്കോ നെറ്റവര്ക്കുകളിലേക്കോ അനധികൃതമായി പ്രവേശനം നേടുന്ന പ്രവൃത്തിയാണ് ഹാക്കിംഗ്. സാധാരണയായി, ദുരുദ്ദേശ്യപരമായ ലക്ഷ്യങ്ങളോടെയാണ് ഹാക്കര്മാര് ഇത് ചെയ്യുന്നത്, ഉദാഹരണത്തിന് സാമ്പത്തിക വിവരങ്ങള് മോഷ്ടിക്കുക, ഡാറ്റ നശിപ്പിക്കുക, അല്ലെങ്കില് കമ്പ്യൂട്ടര് സിസ്റ്റങ്ങള് തടസ്സപ്പെടുത്തുക. തുടങ്ങിയവക്കാണ് സാധാരണ ഉപയോഗിക്കുന്നതെങ്കിലും, സുരക്ഷാ ദൗര്ബല്യങ്ങള് കണ്ടെത്താനും പരിഹരിക്കാനും സഹായിക്കുന്നതിനായി നല്ല ഉദ്ദേശ്യത്തോടെ ഹാക്കിംഗ് ഉപയോഗിക്കാം. ഹാക്കര്മാര്ക്ക് ലക്ഷ്യ സിസ്റ്റത്തിലേക്ക് പ്രവേശനം നേടാന് വിവിധ രീതികള് ഉപയോഗിക്കാന് കഴിയും. ചില സാധാരണ രീതികള് താഴെ വിശദീകരിക്കുന്നു:

സോഷ്യല് എഞ്ചിനീയറിംഗ്: ഹാക്കര്മാര് ഉപയോക്താക്കളെ വഞ്ചിക്കുകയും അവരുടെ പാസ്വേഡുകള്, ക്രെഡിറ്റ് കാര്ഡ് വിവരങ്ങള് തുടങ്ങിയ സുരക്ഷാ വിവരങ്ങള് വെളിപ്പെടുത്താന് പ്രേരിപ്പിക്കുകയും ചെയ്യുന്ന മനഃശാസ്ത്ര തന്ത്രങ്ങളാണ് സോഷ്യല് എഞ്ചിനീയറിംഗ്. ഫിഷിംഗ് ഇമെയിലുകള്, ഫോണ് കോളുകള്, വ്യക്തിഗത ഇടപെടലുകള് തുടങ്ങിയ വിവിധ രീതികളില് ഇത് ചെയ്യാന് കഴിയും.

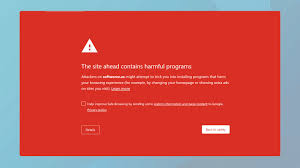

മാല്വെയര്: കമ്പ്യൂട്ടറുകളില് ഇന്സ്റ്റാള് ചെയ്യാന് കഴിയുന്ന ദോഷകരമായ സോഫ്റ്റ് വയറാണ് മാല്വെയര്. ഇന്ഫക്ഷനു വിധേയമാക്കിയ ഫയലുകളിലൂടെയോ ലിങ്കുകളിലൂടെയോ ഇത് പരത്താം. ഹാക്കര്മാര്ക്ക് ഉപകരണങ്ങളില് നിയന്ത്രണം നേടാനും ഡാറ്റ മോഷ്ടിക്കാനും മറ്റ് ദോഷകരമായ പ്രവര്ത്തനങ്ങള് നടത്താനും മാല്വെയര് ഉപയോഗിക്കാം.

വിവിധ തരത്തിലുള്ള മാല്വെയര് ഉണ്ട്, ഓരോന്നിനും അതിന്റേതായ പ്രവര്ത്തനമുണ്ട്. ട്രോജന് ഹോഴ്സുകള്, വൈറസുകള്, വോര്മുകള്, റാന്സംവെയര്, സ്പൈവെയര് തുടങ്ങിയവയാണ് ചില സാധാരണ ഉദാഹരണങ്ങള്. ചില മാല്വയറുകള് കംപ്യൂട്ടറില് കയറിക്കൂടി ആവശ്യമായ ഡാറ്റ തന്നെ അയച്ച ആളുടെ സെര്വറിലേക്ക് അയച്ച്കൊടുത്ത് സ്വയം ചത്തൊടുങ്ങും. ഇതിനാല് ഒരിക്കലും ആക്രമണത്തിന് വിധേയനായ ആള് താന് ഹാക് ചെയ്യപ്പെട്ടെന്ന് മനസ്സിലാക്കില്ല.

പാസ്വേഡ് ക്രാക്കിംഗ്:

ബലഹീനമായ പാസ്വേഡുകള് ഊഹിക്കാനും ബ്രൂട്ട് ഫോഴ്സ് ആക്രമണങ്ങള് ഉപയോഗിച്ച് അവ തകര്ക്കാനും ഹാക്കര്മാര്ക്ക് സോഫ്റ്റ് വെയര് ഉപയോഗിക്കാം. ബ്രൂട്ട് ഫോഴ്സ് ആക്രമണത്തില്, ഹാക്കിംഗ് സോഫ്റ്റ് വെയര് ലോഗിന് ക്രെഡന്ഷ്യലുകളുടെ സാധ്യമായ സംയോജനങ്ങള് ശരിയായത് കണ്ടെത്തുന്നതുവരെ പരീക്ഷിക്കുന്നു. നിങ്ങളുടെ പാസ് വേഡ് ശക്തവും ഊഹിക്കാന് പ്രയാസമുള്ളതുമാണെന്ന് ഉറപ്പാക്കുന്നത് പാസ് വേഡ് ക്രാക്കിംഗ് തടയാന് സഹായിക്കും. നിങ്ങള് ഒരിക്കലും ഒരേ പാസ്വേഡ് ഒന്നിലധികം അക്കൗണ്ടുകള്ക്കായി ഉപയോഗിക്കരുത്, കൂടാതെ നിങ്ങളുടെ പാസ്വേഡ് പതിവായി മാറ്റുകയും വേണം.

സുരക്ഷാ ദൗര്ബല്യങ്ങള് ചൂഷണം ചെയ്യുക:

സോഫ്റ്റ് വെയറിലെയോ ഓപ്പറേറ്റിംഗ് സിസ്റ്റങ്ങളിലെ യോ പിഴവുകള് ഉപയോഗിച്ച് ഹാക്കര്മാര്ക്ക് സിസ്റ്റങ്ങളില് പ്രവേശിക്കാന് കഴിയും. അതിനാല് നിങ്ങളുടെ സോഫ്റ്റ് വയര് എല്ലായ്പ്പോഴും അപ്ഡേറ്റ് ചെയ്ത് സൂക്ഷിക്കുന്നത് പ്രധാനമാണ്.

സിസ്റ്റം സ്കാനിംഗ്:

ഹാക്കര്മാര് പലപ്പോഴും സിസ്റ്റത്തിന്റെ ദുര്ബലതകള് കണ്ടെത്താന് സിസ്റ്റം സ്കാനിംഗ് ഉപകരണങ്ങള് ഉപയോഗിക്കുന്നു. ഈ ഉപകരണങ്ങള്ക്ക് പോര്ട്ട് സ്കാനിംഗ്, വള്നറബിലിറ്റി സ്കാനിംഗ്, സോഷ്യല് എഞ്ചിനീയറിംഗ് ആക്രമണങ്ങള് പോലുള്ള വിവിധ രീതികള് ഉപയോഗിക്കാം. നിങ്ങളുടെ സിസ്റ്റം സുരക്ഷിതമായി സൂക്ഷിക്കുന്നതിന്, നിങ്ങളുടെ സിസ്റ്റത്തിന്റെ ദുര്ബലതകള്ക്കായി പതിവായി സ്കാന് ചെയ്യുകയും അവ കണ്ടെത്തുകയാണെങ്കില് അവ പരിഹരിക്കുകയും വേണം.

ഈ രീതികള് കൂടാതെ, ഹാക്കര്മാര് ലക്ഷ്യ സിസ്റ്റത്തിലേക്ക് പ്രവേശനം നേടാന് മറ്റ് പല രീതികളും ഉപയോഗിക്കാം. സൈബര് സുരക്ഷയെക്കുറിച്ച് ബോധവാന്മാരാകുകയും നിങ്ങളുടെ സിസ്റ്റങ്ങളെ സംരക്ഷിക്കാന് നടപടികള് കൈക്കൊള്ളുകയും ചെയ്യേണ്ടത് പ്രധാനമാണ്... (തുടരും)

Hacking, a blend of intrigue and controversy, involves using technical skills to access concealed information in computer systems and networks. It includes both malicious activities and ethical hacking, where experts enhance organizational security, highlighting the importance of cybersecurity and data privacy in the digital age.

Comments (0)

Disclaimer: "The website reserves the right to moderate, edit, or remove any comments that violate the guidelines or terms of service."